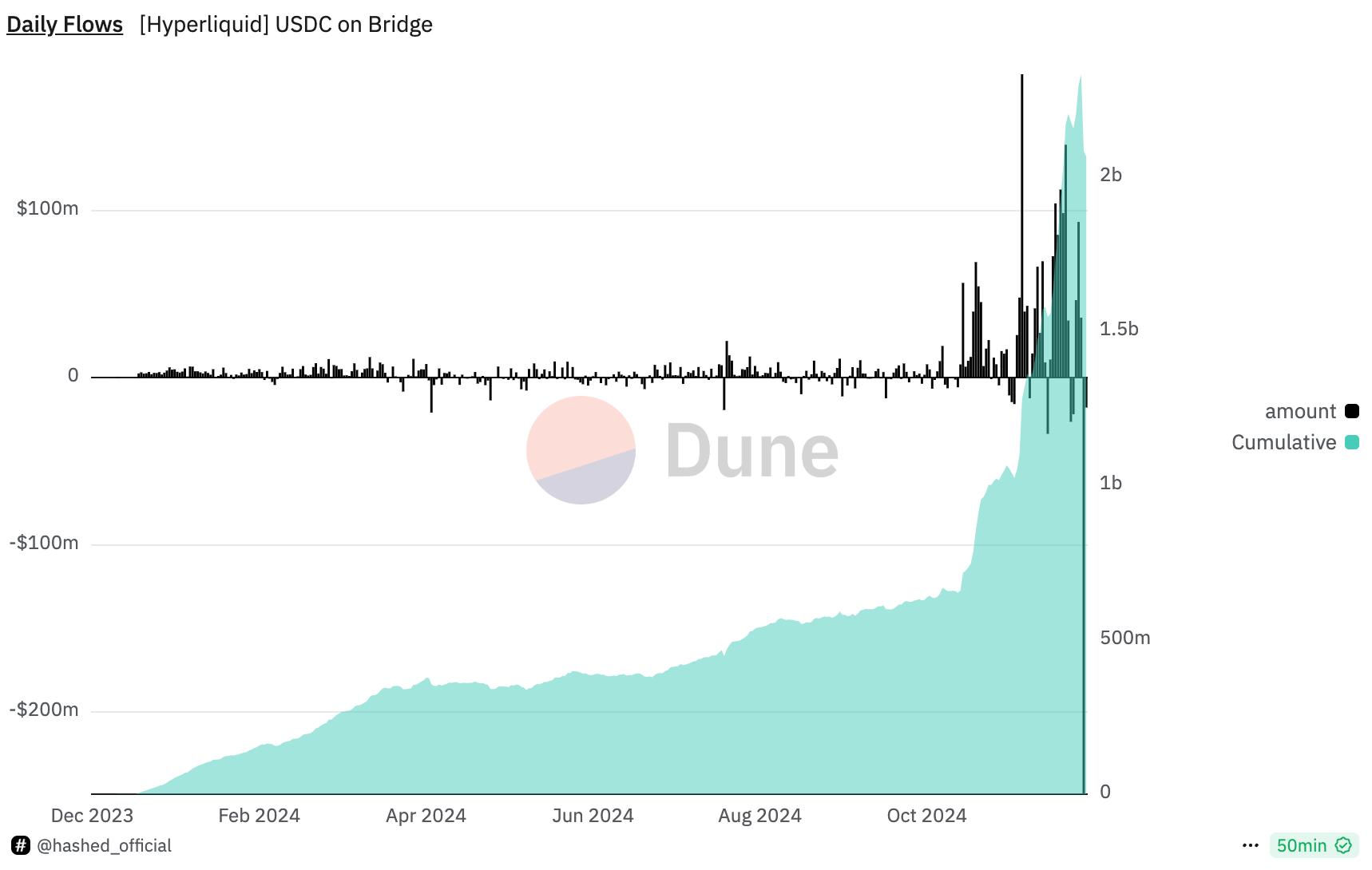

Hyperliquid 今日被社区广泛讨论的主要原因,imtoken下载app,小狐狸钱包转不了账怎么办,bitcoin,是其桥接合约中潜在的安全隐患——23 亿美元的 USDC资产依赖 4 个验证者中的 3/4 多签机制 进行保护,BitCoin,以太币,同时又出现了多个已知的朝鲜黑客地址近期活跃于其平台的交易记录。导致社区出现部分恐慌性抛售,no kyc,no kyc,hype当日最高跌幅超过25%,市值蒸发最高超过70亿美金,BSC,链上生态资金出现超过1.5亿美元的出逃。

这种技术和生态层面的冲突,imtoken安全,要尽量采用物理介质备份,cross chain,no kyc,imtoken官网,在当前 DeFi 安全中具有非常典型的代表性。

以下,将从 验证者机制的风险、朝鲜黑客行为模式 以及 潜在缓解措施 三个层面,imtoken官网,进行深入分析:

目前,imtoken安全,Hyperliquid 桥接合约的验证者仅有 4 个,imtoken官网,这在 DeFi 项目中属于一个极端的多签架构。23 亿美元的 USDC 资产依赖于 3/4 验证者同意 的规则,这种设计暴露了两种显而易见的风险:

攻击结果 一旦黑客控制了 3 个验证者,钱包下载,他们就能签署恶意交易,将 23 亿美元 USDC 转移到攻击者地址。这种风险极其严重,且几乎无法通过常规的防火墙等手段拦截。除非交易从Arbitrum跨链过去的资产回滚,可是这样就失去一切去中心化的意义。

技术入侵路径 朝鲜黑客团队拥有加密行业中最顶级的攻击能力,其经典入侵路径包括:

社会工程学攻击:通过伪装成合作伙伴或可信实体发送带有恶意链接的钓鱼邮件,植入 RAT(远程访问木马)。

供应链攻击:若验证者设备依赖未签名的二进制文件或第三方组件,黑客可以通过植入恶意更新包的方式获取控制权。

零日漏洞攻击:利用 Chrome 或其他常用软件的零日漏洞直接在验证者设备上执行恶意代码。

目前 Hyperliquid 的验证者架构似乎具备以下弱点:

验证者运行的代码是否完全一致?是否存在去中心化的构建与运行环境?

验证者是否存在物理分布上的集中?如果同一区域的验证者节点被物理攻击或断网,攻击者可能更容易针对剩余节点实施攻击。

验证者的个人设备安全性是否经过统一的企业管理?如果验证者使用个人设备来访问关键系统,且未部署 EDR(终端检测和响应)等安全监控手段,将进一步放大攻击面。

海外著名博主Tay 所披露的黑客行为模式值得高度警惕,其背后的逻辑暗示了一个系统化的攻击策略:

高价值目标:23 亿美元的 USDC 足以吸引任何顶级黑客团队,这种规模的资产已具备足够的攻击动机。

验证者机制过于薄弱:仅需攻破 3 个验证者即可掌控全部资产,这种门槛较低的攻击路径极具吸引力。

交易活动作为测试手段:黑客通过执行交易测试系统稳定性,可能是为了收集 Hyperliquid 系统的行为模式,例如交易处理延迟、异常检测机制等,为下一步攻击提供数据支持。

黑客很可能采取以下步骤:

收集验证者的身份信息与社交活动,发送针对性的钓鱼邮件或消息。

在验证者的设备上植入 RAT,通过远程访问获取设备控制权。

分析 Hyperliquid 的交易逻辑,通过伪造的交易签名提交资金提取请求。

最终执行资金转移,将 USDC 发送至多个链上的混币服务进行清洗。

虽然目前 Hyperliquid 的资产尚未被盗,但黑客的活跃交易痕迹表明他们正在进行「潜伏」或「试探性攻击」。社区不应忽视这些预警,因其往往是黑客团队执行攻击前的重要准备阶段。

为了应对这种风险,Hyperliquid 需要尽快实施以下改进措施:

增加验证者数量:从目前的 4 个验证者增加到 15-20 个,这可以显著提高黑客同时攻破大多数验证者的难度。

采用分布式运行环境:确保验证者节点分布于全球多个区域,并且物理和网络环境相互隔离。

引入不同代码实现:为了避免单点故障,验证者的运行代码可以采用不同的实现(例如 Rust 与 Go 的双版本)。

专用设备管理:验证者的所有关键操作必须在 Hyperliquid 管理的专用设备上完成,并部署完整的 EDR 系统进行监控。

禁用未签名二进制文件:所有运行在验证者设备上的文件必须经过 Hyperliquid 的统一签名验证,以防供应链攻击。

定期安全培训:对验证者进行社会工程学攻击的教育与培训,提高他们识别钓鱼邮件和恶意链接的能力。

延迟交易机制:对于大额资金提取(如超过 1000 万美元)的操作设置延迟执行机制,给社区和团队提供响应时间。

动态验证阈值:根据提取金额调整验证者数量要求,例如超过一定金额时需要 90% 的验证者签名。

黑名单机制:与 Circle 合作,将标记为恶意地址的交易请求直接拒绝。

链上活动监控:实时监控 Hyperliquid 上的所有异常活动,例如大额交易频率突增、验证者签名行为异常等。

Hyperliquid 今日暴露的问题并非孤立个案,而是当前 DeFi 生态普遍存在的一种系统性隐患:对验证者机制和链外安全的重视程度远低于合约层面。

目前尚未发生实际攻击,但这次事件是一个强烈的警告。Hyperliquid 不仅需要在技术层面迅速加强验证者的去中心化和安全性,还需要推动社区对桥接合约风险的全面讨论和改进。否则,这些潜在的隐患可能会在未来被真正利用,带来不可逆的损失。